Tous ceux qui utilisent Linux ont entendu parler d'Arch Linux. C'est contrairement à beaucoup de distributions Linux sur le marchÃĐ aujourd'hui. Au lieu de donner aux utilisateurs une "expÃĐrience", ils encouragent qu'ils construisent les leurs.

Pour beaucoup de gens qui aiment personnaliser les choses sur la plate-forme Linux, cette distribution est parfaite. Pourtant, il prÃĐsente de rÃĐels inconvÃĐnients. Pour commencer, c'est un systÃĻme d'exploitation ÂŦÃ la pointe de la technologieÂŧ et le logiciel est poussÃĐ aussi vite que possible (stable ou non).

Si vous aimez l'idÃĐe d'Arch Linux, la personnalisation et tout le reste, mais que vous frissonnez en construisant votre propre systÃĻme d'exploitation et d'ÃĐventuels bugs, pensez à essayer l'un des nombreux Arch Linux Derivatives sont disponibles.

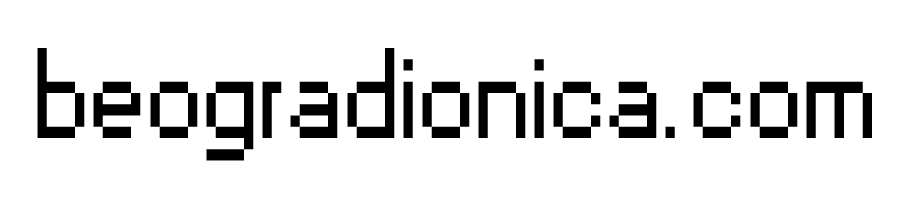

Si vous aimez la personnalisation offerte par Arch Linux, ainsi que la rapiditÃĐ et le systÃĻme global, mais que vous vous effrayez des ÃĐventuels crashs et bugs, vous devriez plutÃīt essayer Manjaro. C'est un systÃĻme d'exploitation Linux qui utilise Arch comme base, mais il prend une approche diffÃĐrente. Au lieu de publier le logiciel le plus tÃīt possible, Manjaro prend les mises à jour logicielles et les "rend stables".

En utilisant Manjaro, les utilisateurs auront toujours accÃĻs au cÃĐlÃĻbre rÃĐfÃĐrentiel Arch Linux User, ainsi qu'au populaire "rolling release" modÃĻle, mais dans un environnement plus sÃŧr. En savoir plus sur le systÃĻme d'exploitation ici.

Comment installer Discord sous Linux

Discord est un client de messagerie texte / voix et vidÃĐo pour les joueurs qui gagne rapidement en popularitÃĐ. RÃĐcemment, le programme a annoncÃĐ le support de Linux, ce qui signifie que vous pouvez maintenant utiliser le client de chat populaire sur n'importe quelle distribution Linux. Voici comment vous pouvez installer Discord sous Linux Discord sur Ubuntu Comme Ubuntu est le systÃĻme d'exploitation Linux le plus populaire, les dÃĐveloppeurs de Discord ont dÃĐcidÃĐ de le cibler par dÃĐfaut.

4 Bonnes applications pour prendre des notes sous Linux

Il semble que la prise de notes soit la prochaine grande chose à laquelle tout le monde puisse participer. Il y a quelques annÃĐes, l'application de prise de notes la plus courante ÃĐtait Evernote. En 2017, il y a Google Keep, Microsoft One Note, et une multitude d'autres applications de note qui prÃĐtendent permettre aux utilisateurs de "scrapbooking le web" en sauvegardant des liens alÃĐatoires, des photos etc dans leur application de note.